今年の情報セキュリティ10大脅威 2025が公開され、こちらを参考に 自社の現状や今後の対策、対策に抜け・漏れがないか?を検討されている 組織も多いと思います。

第3位の「システムの脆弱性を突いた攻撃」は5年連続8回目の掲載になり

今後も対策が必要となる検討課題の一つです。

また最近話題に上がることが多い『Attack Surface Management』の取り組み

に関してインターネットからアクセス可能なIT資産の情報を調査し

脆弱性などのリスクを継続的に検出・評価する取り組みについても

技術読本である「情報セキュリティ10大脅威 2025」の解説書(組織編)

に去年に続き取り上げられており、経済産業省様Webページにも

『Attack Surface Management』導入に向けてのガイダンスを掲載いただいています。

「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を取りとめました

昨今、各種脆弱性の中でもNTLM認証の脆弱性をターゲットとした

セキュリティ攻撃のニュースが、今年も複数あり目にされた方も多いと思います。

それに関連して日本マイクロソフト Windows Support チームによる

サポート情報 Blogでアナウンスされている、攻撃のターゲットとされやすい

NTLM 廃止に向けた取り組みに記載されているとおり

過去の認証の仕組みを刷新することで攻撃に対抗する対策として効果的です。

NTLM の廃止に向けた対応について

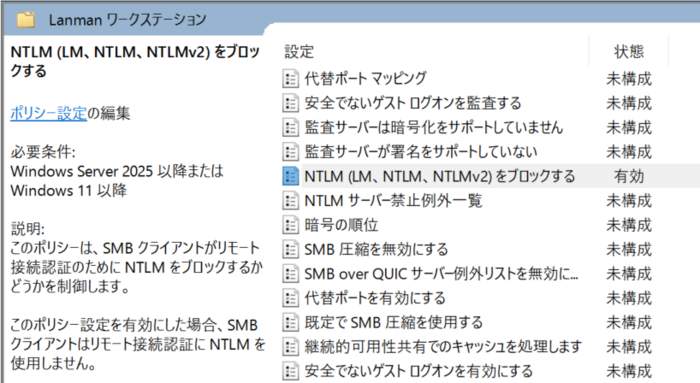

Windows Server 2025 および Windows 11 バージョン 24H2 では NTLM認証の段階的な廃止に向けた取り組みが進められており NTLMv1は削除され、端末側にてSMBクライアントでNTLMの利用をブロックする 「NTLM (LM、NTLM、NTLMv2)をブロック する」グループポリシー機能が追加されています

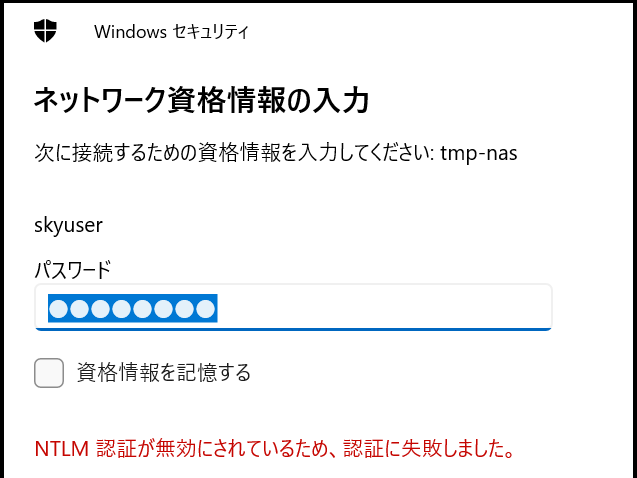

上記グループポリシーを有効化された端末からNTLM認証でファイルサーバーへ アクセスすると下記エラーで端末へ通知されます。

古いNASやチーム毎にファイルサーバーがいくつか点在している場合に 上記グループポリシー設定を行うことで、今後廃止予定のNTLM認証を 行っている端末のアクセスのコントロールをしていただけ 上記のダイアログについて社員から問い合わせがあった場合に 今後の対策すべきサーバーを確認いただけると思います。

対策の結果、例えば利用率の低いファイルサーバー等の削減や 複数のサーバー集約してクラウドストレージサービスへの 移行などによりオンプレミスファイルサーバーの 管理工数の削減など副次的な効果につながるかもしれません。

チームごとのファイルサーバーの利用状況が見えない等の場合 SKYSEA Client Viewの端末機プログラムがインストールされている サーバーでは「ファイルアクセスログ」にてファイルサーバーに アクセスした端末の履歴や状況を確認いただけます。

さらなるセキュリティ関連のログ活用としては セキュリティコンサルタントのT3 Realize合同会社様の SKYSEA Client Viewのログ活用の取材記事もご参考になるかと思います。

ログを分析し活用していただき状況把握を行うことで 今後の対策や適切な投資先を検討いただけ セキュリティの向上に合わせて管理コスト削減にもお役立ちできると思います。