脆弱性情報の公開について

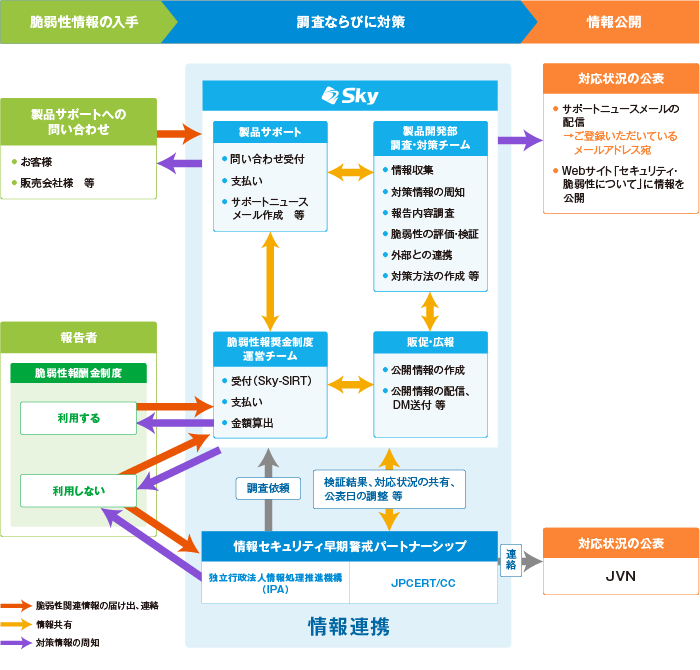

Sky株式会社では、弊社製品の各種セキュリティ・脆弱性に関する情報をいち早く提供し、皆さまが安全に製品をご利用いただけるよう、次のような体制で対応を行い、インシデントの発生予防に努めています。

脆弱性情報の開示過程

概要

弊社の製品脆弱性情報の開示は、図1の過程で実施します。開示の連絡、対応情報の周知は、一般社団法人JPCERTコーディネーションセンター(以下、JPCERT/CC)の「公表日一致の原則」に沿って行います。

脆弱性情報の入手

見つかった脆弱性についての情報、検証方法や攻撃手法など脆弱性に関する情報(以下、脆弱性関連情報)の入手にはさまざまな経路があります。弊社の主な入手経路について、以下に記載します。

- 製品の開発工程での問題発見

- 弊社の製品開発部門では、製品のセキュリティ向上のため、脆弱性の発見と対策に努め、設計、開発、検査などの製品開発工程において脆弱性が発見された場合には、情報セキュリティ早期警戒パートナーシップの脆弱性関連情報の届け出窓口に報告いたします。また、発見された脆弱性の影響が弊社製品だけでなく他社製品にも影響することがわかった場合には、他社とも連携して脆弱性対策を行います。

- メール、Webサイト掲載情報

- 独立行政法人 情報処理推進機構(以下、IPA)、JPCERT/CCからのメール配信や、Japan Vulnerability Notes(以下、JVN)などのWebサイトに掲載された情報から脆弱性関連情報を収集しています。

- 発見者からの情報

- ソフトウェアの脆弱性を発見された方や、弊社製品を導入いただいているお客様、取り扱いいただいている販売会社様からのメール・電話等によるご連絡から脆弱性に関する情報を受けつけています。

- 製品サポートへのお問い合わせからの情報

- サポート窓口の一次回答で解決できない問題を製品開発部で調査した結果からも脆弱性を発見する場合や、関連情報を収集することもあります。

調査ならびに対策

弊社では、脆弱性関連情報の入手後、脆弱性の影響調査と同時に、脆弱性への対策としてアップデートモジュールの準備を行い、当該する脆弱性への対策用アップデートモジュールが準備できると、公開するセキュリティ情報を作成します。調査・対策にあたっては、JPCERT/CC 脆弱性関連情報取扱いガイドラインの「公表日一致の原則」を基本としています。

情報公開

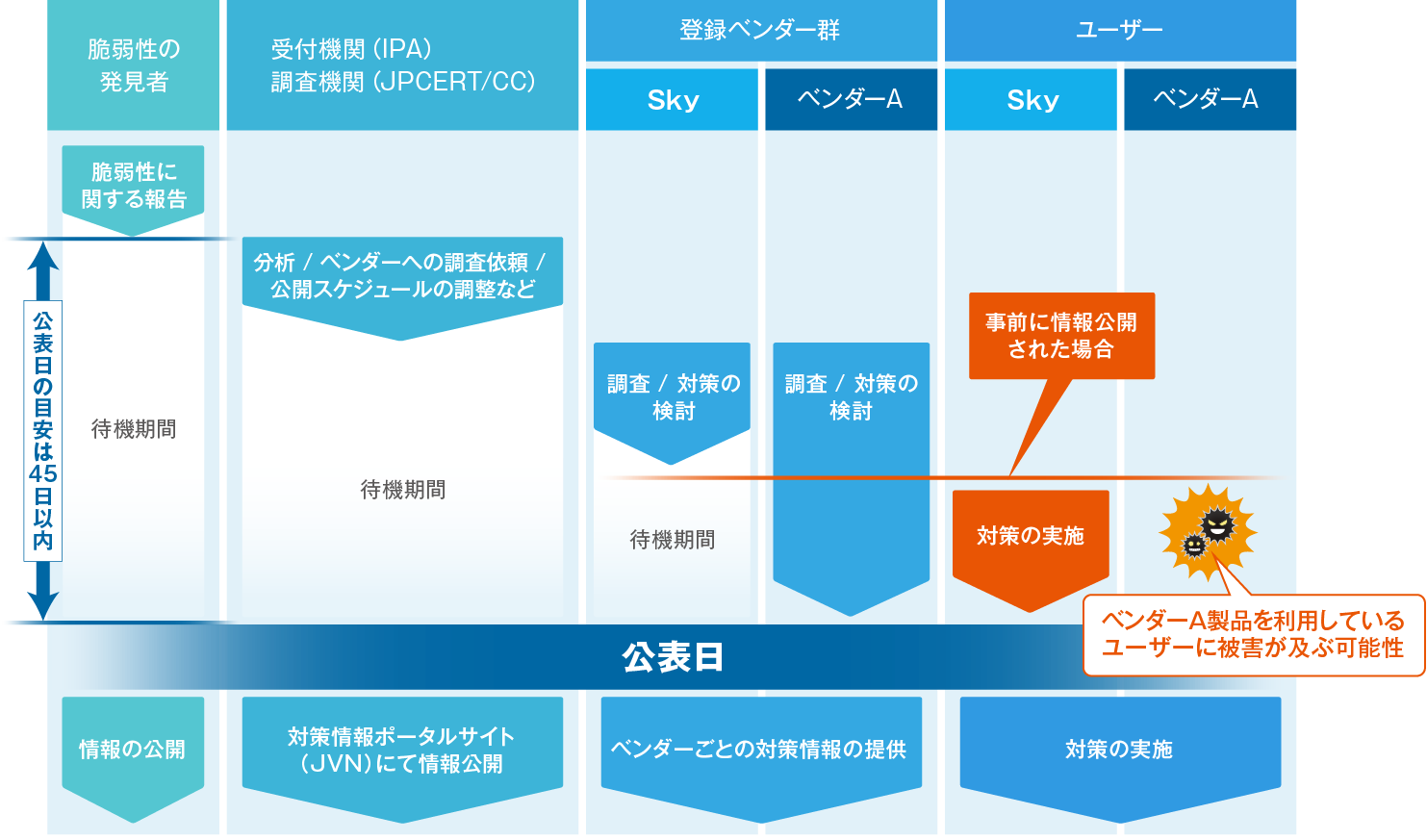

脆弱性関連情報を含んだセキュリティ情報は、調査・対策中など脆弱性への対策方法が伴わない段階で一般に公表することにより、悪意のある第三者により悪意のあるコード(攻撃コード)が開発され、流通し、システムに対する脆弱性への攻撃が行われる可能性があります。その結果、製品利用者に被害が及ぶことが考えられます。特に複数の製品が影響を受ける脆弱性の場合には、単独で情報を公表することで他社の製品利用者を危険にさらす可能性があり、情報の公表にあたっては、関係者間で足並みをそろえることが重要とされています。そのため、弊社が製品開発ベンダーとして登録している「情報セキュリティ早期警戒パートナーシップ」などとの間で、必要に応じて公表日を調整して対策を進めます。公表日時の決定は、JPCERT/CC「脆弱性関連情報取り扱いガイドライン Ver.2.0」の記載どおり、脆弱性関連情報の取扱いを開始した日から起算して45日以内を目安とします。

Sky製品の脆弱性公表日には、当ページでの情報掲載のほか、保守契約ユーザー向けサポートニュースのメール配信にご登録いただいているメールアドレス宛にセキュリティ情報を連絡するなどして、対策情報をお客様にご連絡いたします。

保守契約ユーザー向けサポートニュースのメール配信登録に関するお願い

SKYSEA Client Viewのアップデートや「保守契約ユーザー用Webサイト」の更新情報などを随時メール配信しています。希望登録制のメール配信サービスとなっていますので、SKYSEA Client Viewをご購入時に、必ず情報セキュリティ対策を担当されている方がご登録いただきますようにお願いいたします。製品ご購入時にご登録いただきましたメールアドレスへの連絡は、ご登録時のメールアドレスがソフトウェア購入窓口の方で弊社製品を運用いただいている方ではないケースや、ご購入時と現在のご担当者様が異なっているなどの理由から、配信した内容が実際のご担当者へ伝わらない場合がございます。そのため、脆弱性関連情報などを素早くお客様へお届けできますよう、メール配信登録へのご協力をお願いいたします。サポートニュースの新規ご登録については、「保守契約ユーザー用Webサイト」のTOP画面、「サポートニュース新規登録」から行えます。

CVSSによる脆弱性評価

CVSS v3の利用

弊社では、脆弱性対応レベルの判断として、共通脆弱性評価システム CVSS v3(Common Vulnerability Scoring System v3)を利用しています。CVSS v3は、システムの脆弱性に対する汎用的な評価手法で、ベンダーに依存しない共通の評価方法として提供されています。

CVSS v3基本値による深刻度のレベル分けと判断について

弊社では、発見された脆弱性については、CVSS v3値を算出した上で、対応レベルを決定しています。深刻度「緊急 / 重要」の脆弱性が発見された場合には、対応する対策パッチのリリースとともに、お客様に対してJVNやJPCERT/CCなどの公的機関とともに、弊社Webサイト、サポートメール等により、ご連絡いたします。

CVSS v3基本値を基に、深刻度を以下のように分けます

CVSS v3値による対応方法を基本ポリシーといたします。ただし、当該脆弱性に対するお客様への影響度を十分に考慮した上で最終的な対応方法を決定する場合がございます。

| 深刻度 | CVSS v3基本値 | 対応方法 |

|---|---|---|

| 緊急 / 重要 | 7.0~10.0 |

|

| 警告 / 注意 | 0.1~6.9 |

|

| 情報 | 0 |

|

IPAより2015年12月1日に公開された「共通脆弱性評価システムCVSS v3概説」の「3. 値の算出方法」を参考にしています。

保守契約ユーザー向けサポートニュースで脆弱性情報をメール配信する際には、深刻度に応じてメールタイトルの前方に下記のような見出しを追加して配信いたします。

- 【SKYSEA Client View 緊急】

- 【SKYSEA Client View 重要】

- 【SKYSEA Client View 警告】

- 【SKYSEA Client View 注意】

- 【SKYSEA Client View 情報】

その他、関連情報

国民のための情報セキュリティサイト

総務省のWebサイト「国民のための情報セキュリティサイト」では、「ソフトウェアを導入する際には、その時点での最新版を使用することが適切な対応ですが、時間の経過とともに新たな脆弱性が発見されるため、情報管理担当者はソフトウェアを常に最新にする対応を行う必要があります。」と明記しています。脆弱性の修正に関するものについては、日々注視しておく必要があります。

ソフトウエア等脆弱性関連情報取扱基準

経済産業省は、ソフトウェア製品等に関する脆弱性関連情報の適切な流通、対策を図り、コンピュータウイルスや不正アクセス等によるソフトウェア利用者の被害防止のため、「ソフトウエア等脆弱性関連情報取扱基準」(平成16 年経済産業省告示第235号)を公示しています。

情報セキュリティ早期警戒パートナーシップ

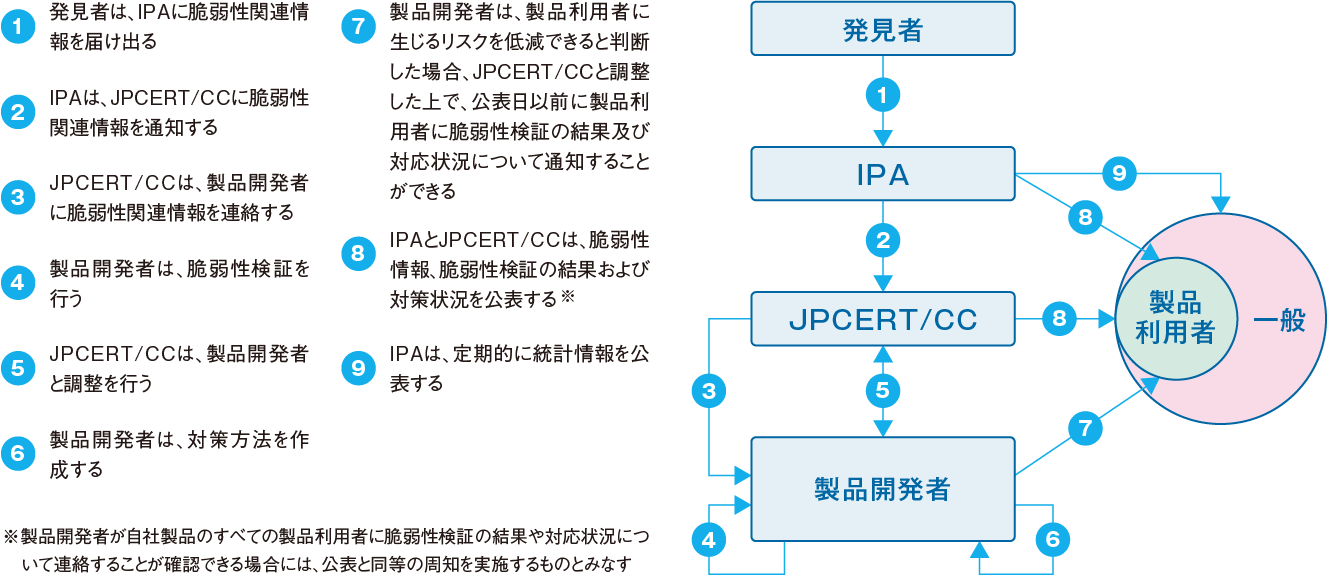

「ソフトウエア等脆弱性関連情報取扱基準」の公示を踏まえ、ソフトウェア製品とWebアプリケーションに関する脆弱性関連情報の円滑な流通、対策の普及を図るため、公的ルールに基づいた官民の連携体制として整備されました。IPAを受付機関に、JPCERT/CCが調整機関として広く脆弱性情報を募り、対策方法等をユーザーに提供しています。

脆弱性への対応が行われたのち、JVNにより詳細情報とともに製品開発者の対応状況の公表と、利用者への対策の周知が行われます。

※「情報セキュリティ早期警戒パートナーシップ」への脆弱性情報の届け出

参考:IPA 2016年5月「情報セキュリティ早期警戒パートナーシップガイドライン」7ページ 図1

参考:IPA 2016年5月「情報セキュリティ早期警戒パートナーシップガイドライン」7ページ 図1

JVN

「情報セキュリティ早期警戒パートナーシップ」に基づいて報告され調整した日本国内の製品開発者の脆弱性対応状況や、CERT/CCなど海外の調整機関と連携した脆弱性情報を公表しています。